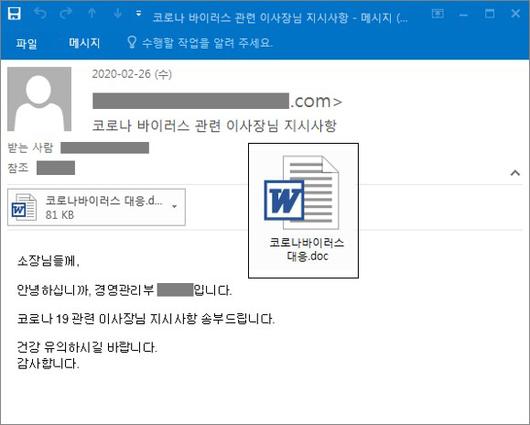

‘코로나 바이러스 관련 이사장님 지시사항’ 제목의 메일 보내

‘코로나 바이러스 대응.doc’ 파일 첨부

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

북한과 연계한 것으로 추정되는 해킹 그룹 ‘김수키’ 조직이 신종 코로나바이러스 감염증(코로나19) 정보로 위장한 악성 코드 메일을 국내에 뿌린 정황이 발견됐다.

이스트시큐리티의 시큐리티대응센터(ESRC)는 최근 ‘코로나 바이러스 관련 이사장님 지시사항’이라는 제목의 메일이 국제 교류 단체 등 일부 국내 기관을 상대로 유포됐다고 27일 밝혔다. 메일에는 ‘코로나 바이러스 대응.doc’라는 파일이 첨부돼 있다.

만약 이 악성 문서 파일을 열면 공격자가 문서에 삽입해 둔 악성 스크립트가 동작하고, 사용자의 컴퓨터에 추가 악성코드가 다운로드 돼 설치된다.

추가로 다운로드 된 악성코드는 ‘코로나바이러스감염증-19 대책 회의’라는 이름의 또 다른 한글 작성 문서를 띄워 사용자 의심을 더는 동시에, 사용자가 알아채지 못하게 △PC 계정정보 △호스트 네임 △네트워크 속성 △사용 중인 프로그램 목록 △실행 중 프로세스 목록 등 각종 정보를 수집한다.

이스트시큐리티 ESRC 측은 이번 공격을 시도한 곳이 북한과 연계하는 것으로 알려진 해킹 조직 ‘김수키(Kimsuky) 그룹’일 것이라고 추정했다. 김수키 조직은 대표적인 사이버 공격 집단으로, △문정인 특보 사칭 △대북 국책연구기관 사칭 스피어피싱 등 국내 기업과 기관, 관련 종사자들을 대상으로 사이버 공격을 해왔다.

문종현 ESRC 센터장은 “최근 코로나19로 재택근무를 많이 하는 국내 기업, 기관의 임직원들이 평소보다 이메일 열람을 자주 할 가능성이 높다”며 “재택근무 시 가상사설망(VPN)을 통해 기업 내부망에 접속을 하고 있는 상황에서는 더욱 외부 이메일이나 첨부파일 열람하기 전 주의를 기울여야 한다”고 말했다.

/백주원기자 jwpaik@sedaily.com

[ⓒ 서울경제, 무단 전재 및 재배포 금지]

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.