NaaS(Network-as-a-Service)는 네트워크 시장에서 중요한 구성 요소로 자리 잡고 있다.

NaaS는 기업 네트워크 환경에서의 패러다임 전환을 이끌고 있다. 자본을 많이 들여 인프라를 직접 소유하던 방식에서, 보다 유연한 구독 기반 모델로 옮겨가는 흐름이다. 시장조사업체에 따르면, NaaS 시장은 연평균 26.7%의 높은 CAGR(compound annual growth rate)을 기록하며 2032년까지 1,155억 달러(약 159조 원) 규모에 이를 것으로 전망된다.

NaaS로 인한 네트워크 아키텍처의 변화는 보안 전략 역시 근본적으로 다시 고민하게 만든다. NaaS 보안 전략을 수립하려면 기존 네트워크 보안 기획과는 전혀 다른 접근 방식이 필요하다. 전통적인 인프라에서는 보안 통제가 명확한 경계 지점에 구축되지만, NaaS 환경에서는 분산형 멀티테넌트 구조에 유연하게 대응할 수 있는 소프트웨어 정의 보안 아키텍처가 요구된다.

NaaS 보안 아키텍처의 기본 원칙

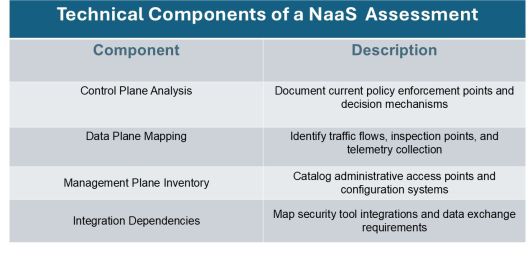

NaaS로의 전환은 단순히 기존 온프레미스 환경을 그대로 옮겨오는 ‘리프트 앤 시프트(lift-and-shift)’ 방식이어서는 안 된다. NaaS 환경에 맞는 보안 제어 도구를 도입하기에 앞서 기업은 현재 아키텍처와 목표 아키텍처에 대한 종합적인 기술 평가를 선행해야 한다.

ISG의 네트워크 자문 책임자인 마크 헤렌은 필자와의 인터뷰에서 “기업은 이런 변화를 단순한 기술 전환으로만 보지 말고, 기존의 보안 정책과 거버넌스 모델 전반을 점검하는 계기로 삼아야 한다. 서비스형(as-a-service) 모델로의 전환은 기존 네트워크 보안 제어와 관련된 기술 부채를 정리하고 정책을 재정비할 기회”라고 말했다.

이런 기술 평가는 기존의 보안 제어 지점, 데이터 흐름, 정책 적용 메커니즘을 면밀히 분석해 NaaS 환경에서 새롭게 발생할 수 있는 보안 공백을 식별하는 데 목적이 있다.

|

NaaS 보안 기능을 구현하기에 앞서, 현재 아키텍처와 목표 아키텍처에 대한 면밀한 기술 평가를 수행하는 것이 중요하다.IDG |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

공유 책임 아키텍처란 무엇인가?

NaaS는 기존의 네트워크 소유 방식과는 다른 공유 책임 모델(shared responsibility model)을 기반으로 운영된다. 이 모델에서는 서비스 제공자가 네트워크 경계와 인프라를 관리하고, 고객은 서비스 내부의 데이터, 애플리케이션, 접근 제어를 보호할 책임을 진다. 이에 따라 기업은 새로운 보안 경계를 인식하고, 역할 분담에 맞춰 보안 전략을 재정립해야 한다.

다음 도표는 전통적인 네트워크 환경과 NaaS 환경 간의 보안 아키텍처 핵심 차이점을 정리한 것이다.

|

전통적인 네트워크 환경과 NaaS 환경 간 보안 아키텍처의 핵심 차이점 비교IDG |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

NaaS의 기술적 보안 과제

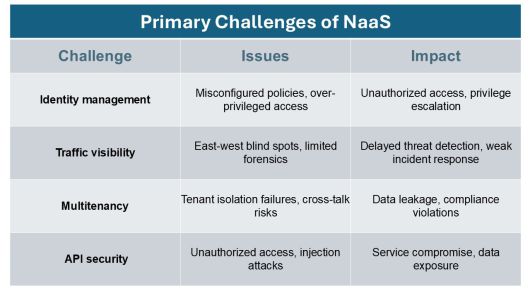

NaaS 환경에서는 네트워크 및 IT 관리자가 반드시 해결해야 할 다양한 기술적 보안 과제가 존재한다.

NCC 그룹의 디렉터이자 수석 자문역인 나이젤 기븐스는 필자와의 인터뷰에서 “기업은 분산형 클라우드 네이티브 네트워크 계층을 보호하는 일이 얼마나 복잡한지 간화한다. 그 결과 보안 사각지대가 생기고, 과도한 접근 권한이 설정되는 경우가 많다”라고 말했다.

기븐스에 따르면, 가장 흔한 문제는 잘못 구성된 아이덴티티 정책, 이스트-웨스트(East-West) 트래픽 가시성 부족, 허술한 테넌트 간 격리, 패치되지 않은 VNF(Virtualised Network Function), 그리고 OT와 IT 시스템을 동일한 네트워크 세그먼트에 무분별하게 혼합하는 사례 등이 대표적이다.

솔루션 통합 업체 인사이트 엔터프라이즈(Insight Enterprise)의 CISO 제레미 넬슨은 NaaS와 관련해 반복적으로 마주하는 몇 가지 기술적 문제가 있다며 “예기치 않은 다운타임이 가장 큰 문제다. 보통 하드웨어 고장이나 소프트웨어 버그, 네트워크 설정 오류에서 비롯된다. 보안 취약점도 주요한 우려사항인데, 이는 노후 장비, 부실한 설정, 적절한 모니터링 부족 등에서 자주 발생한다”라고 설명했다.

IT 솔루션 업체 오렌지 비즈니스(Orange Business)에서 인프라 솔루션 부문을 총괄하는 존 이쉬는 NaaS 환경에서는 아이덴티티 관리의 복잡성이 핵심 과제라며 “NaaS 환경에서는 기존 네트워크 경계가 사라지기 때문에 아이덴티티 관리가 특별한 도전 과제로 떠오른다. 분산된 서비스 전반에서 최소 권한 원칙을 적용하는 일이 훨씬 더 복잡해진다”라고 강조했다.

NaaS를 위한 기술 보안 전략 수립

NaaS 환경에 맞는 기술 보안 전략은 즉흥적인 방식이 아니라, 체계적이고 명확한 계획에 기반해 수립되어야 한다. 가장 효과적인 전략은 종합적인 사전 평가와 단계적인 구현 계획을 결합하는 것이다.

넬슨은 “전통적인 네트워크 보안에서 NaaS로 전환하려면 탄탄한 계획이 필요하다. 먼저 현재 네트워크 구성을 점검해 문제 요소를 파악하고, 어떤 준비가 필요한지 명확히 해야 한다”라고 말했다.

이쉬는 기초 평가에서 시작해야 한다고 조언했다. “가장 먼저 해야 할 일은 위험 평가다. 보안 취약점과 컴플라이언스 요구사항을 식별하기 위한 포괄적인 평가가 출발점이 되어야 한다. 이런 평가는 성공 기준, 명확한 보안 정책, 달성해야 할 마일스톤, 역할 정의 등을 담은 로드맵 수립으로 이어져야 하며, 그래야 전환 과정이 원활하게 이뤄질 수 있다”라고 설명했다.

보안 표준과 마이크로세그멘테이션

NaaS를 위한 기술 보안 전략에서 핵심 요소 중 하나는 보안 제어 기능의 통합 및 구현이다.

NaaS 환경에서 효과적인 보안 제어 기능을 구현하려면 실제 구축례에서 입증된 전문적인 기술 접근 방식이 필요하다. 특히 인증 메커니즘, 세그멘테이션 전략, 모니터링 역량에 초점을 맞춰야 한다.

NCC 그룹의 기븐스는 NaaS 환경에서는 다양한 인증 프로토콜을 지원해야 한다고 설명했다. 여기에 포함되는 기술은 SAML(Security Assertion Markup Language), OIDC(OpenID Connect), 오스 2.0(OAuth 2.0), 인증서 기반 인증 등이다. 또한 FIDO2/패스키(Passkeys), SCIM(System for Cross-domain Identity Management) 같은 기술은 피싱 방지와 계정 수명주기 자동화를 강화하는 데 효과적이다.

기븐스는 “모든 접근 계층에서 아이덴티티 기반 제어가 이뤄져야 하며, 정적인 자격 증명 대신 상황 인식 기반의 토큰 방식 메커니즘으로 대체해야 한다”라고 말했다.

또한 마이크로세그멘테이션 도입도 필요하다. 기븐스는 이 기술이 잠재적인 공격 표면을 줄이는 데 효과적인 보안 제어 수단이 될 수 있다고 설명했다.

ISG의 헤렌은 “세그멘테이션이 필요한 애플리케이션, 데이터, 사용자를 식별하고 우선순위를 정한 뒤, 트래픽 패턴과 요구사항을 정확히 파악해야 한다. 구현 후에는 철저한 테스트를 거치고, 필요 시 변경 사항을 원복할 수 있는 역량을 업체가 갖췄는지도 반드시 확인해야 한다”라고 조언했다.

운영 측면의 고려사항

NaaS 보안은 구축 이후에도 지속적인 관리와 최적화가 필요하다. 전문가들은 동적으로 변화하는 환경에 적응하면서도 보안 효과를 일관적으로 유지하는 것이 핵심 과제라고 입을 모은다.

NaaS 보안 운영 최적화를 위한 베스트 프랙티스

- - 단계적 마이그레이션 : 마이그레이션 과정에서는 보안 검증을 점진적으로 적용하고, NaaS 특유의 공격 벡터를 고려해 위협 모델링을 수행해야 한다.

- - 지속적 개선 : 지속적인 교육과 정기적인 검토, 그리고 보안 전략의 최신화를 통해 변화하는 위협 환경에 대응함으로써 NaaS 보안 체계가 항상 유효하도록 유지해야 한다.

- - 업체와의 협력 : NaaS 환경으로 전환하는 과정에서는 선택한 업체와 긴밀히 협력해 보안 조치가 해당 업체의 기술 역량과 조화를 이루도록 해야 한다.

NaaS 환경에서는 업체와의 관계가 얼마나 중요한지를 명확히 이해하고, 그 중요성을 인식하는 것도 필수적이다.

인사이트 엔터프라이즈의 넬슨은 “취약점 관리와 관련된 SLA를 정확히 이해하고, NaaS 업체가 네트워크 기반 취약점을 지속적으로 모니터링하고 신속하게 대응할 수 있는 체계를 갖췄는지 확인해야 한다. 또한 기업은 자사의 제로트러스트 요구사항을 명확히 정의하고, 업체가 이를 충족할 수 있는 종합적인 보안 서비스를 제공할 수 있는지도 함께 검토해야 한다”라고 강조했다.

이어 넬슨은 NaaS 업체의 보안 역량을 평가할 때는 해당 업체가 ‘식별, 보호, 탐지, 대응, 복구’ 등의 핵심 보안 기능을 포함한 NIST 사이버보안 프레임워크(NIST Cybersecurity Framework)에 부합하는지 반드시 확인해야 한다고 조언했다.

NaaS 업체의 보안 역량을 평가할 때는 해당 업체가 ‘식별, 보호, 탐지, 대응, 복구’ 등의 핵심 보안 기능을 포함한 NIST 사이버보안 프레임워크(NIST Cybersecurity Framework)에 부합하는지 반드시 확인해야 한다. 또한 넬슨은 “해당 업체의 위험 관리 전략, 침해 사고 대응 역량, 지속적인 모니터링 체계를 꼼꼼히 살펴봐야 한다. SOC 2, PCI DSS, HIPAA, ISO 27001, GDPR 등 업계 표준에 대한 준수 여부도 반드시 확인해야 한다”라고 말했다.

NaaS 환경을 성공적으로 보호하려면 보안에 대한 사고방식과 구현 방식 전반에 걸친 근본적인 재설계가 필요하다. 이 여정에는 종합적인 계획 수립, 견고한 기술적 제어, 지속적인 운영 역량 확보가 필수적이다. 전통적인 네트워크 보안에서 NaaS 보안으로의 전환은 단순한 기술 변화가 아니라, 보안 아키텍처를 현대화할 기회이기도 하다.

dl-itworldkorea@foundryco.com

Sean Michael Kerner editor@itworld.co.kr

저작권자 Foundry & ITWorld, 무단 전재 및 재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.