리액트는 메타가 웹사이트 개발을 위해 만든 도구로, 복잡한 웹서비스를 보다 효율적으로 구현할 수 있도록 돕는다. 메타는 2011년 자사 서비스에 처음으로 적용한 후 2013년부터 오픈소스로 공개했는데, 프론트엔드 영역 개발자에게 필수 역량 중 하나로 꼽힐 만큼 전 세계에서 널리 사용되고 있다. 페이스북과 인스타그램은 물론 에어비앤비, 넷플릭스, 디스코드, 트위터 등 해외 기업들과 토스, 쿠팡, 카카오페이 등 국내 다수 기업이 사용 중이다.

|

일러스트=챗GPT |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

◇ ‘리액트투쉘’ CVSS 최고점 10점 기록… 대형 보안 취약점

20일 보안업계에 따르면 리액트와 관련한 보안 취약점이 잇달아 발견되고 있다. 최초로 발견된 리액트투쉘(CVE-2025-55182)은 리액트 관련 핵심 취약점이다. 이 취약점은 리액트 서버 컴포넌트(RSC) 기능을 사용할 때 서버와 웹브라우저가 화면 정보를 주고받는 ‘플라이트 프로토콜’ 처리 과정에서 발생한 구조적 결함을 노렸다. 해커는 정상 요청처럼 보이는 데이터를 만들어 서버에 보내고, 서버가 이를 구분하지 못할 시 내부에서 마음대로 명령을 실행할 수 있다. 이렇게 되면 서비스 화면이 아닌 서버 자체를 장악할 수도 있게 된다. 리액트투쉘은 ‘넥스트JS(Next.js)’ 등 리액트 기반의 다른 프레임워크에도 피해를 주는 것으로 알려졌다.

이 취약점은 CVSS 최고점인 10점을 기록한 만큼 치명적이다. CVSS는 소프트웨어 보안 취약점의 심각도를 0.0부터 10.0까지 수치로 평가하는 국제 표준으로, 점수가 높을수록 악용 가능성과 파급력이 크다. CVSS 10.0은 네트워크를 통해 별도의 권한 없이 공격할 수 있으며, 악용 시 기밀성·무결성·가용성 모두 치명적 영향을 미칠 수 있는 최상위 위험 등급이다. 업계에서는 이번 취약점을 2021년 전 세계 IT 업계를 뒤흔든 ‘로그포제이(Log4j)’ 사태와 유사한 수준의 위협으로 보고 있다. 로그포제이 역시 CVSS 10점을 기록한 바 있다.

리액트투쉘 이후 리액트 관련 추가 취약점도 발견되고 있다. 글로벌 보안매체 더 해커 뉴스에 따르면 리액트 커뮤니티는 지난 11일 리액트와 관련한 새로운 취약점 2개를 공개했다. ‘CVE-2025-55183’은 공격자가 특수한 HTTP 요청을 보내면 애플리케이션 소스코드를 전송하는 취약점이다. ‘CVE-2025-55184’는 공격자가 조작된 요청을 보내면 서버를 마비시키는 서비스 거부(DoS) 공격이 일어나는 취약점이다. 새로운 취약점은 리액트투셸과 달리 원격코드 실행을 허용하지 않지만, 짧은 공격 코드만으로 서버를 마비시키거나 소스코드를 통해 민감 정보를 탈취하는 데 악용될 수 있다.

문제는 리액트와 넥스트JS가 전 세계 수천만개 웹 서비스에서 사용되고 있다는 점이다. 리액트가 글로벌 웹서비스의 핵심 도구인만큼, 이번 취약점이 악용될 경우 단일 기업이나 서비스에 국한되지 않고 웹 생태계 전반으로 충격이 번질 수 있다는 우려도 나온다. 실제 공격 움직임도 빠르게 나타나고 있다. 취약점이 공개된 지 불과 몇 시간 만에 중국 국가 배후 해커 조직으로 분류되는 ‘어스 라미아(Earth Lamia)’와 ‘잭팟 판다(Jackpot Panda)’ 등이 리액트투쉘을 악용한 대규모 스캐닝과 침투 시도를 벌인 정황이 포착됐다. 해커들이 전 세계 서버를 무작위로 스캔하며 공격 기회를 찾는 움직임이 포착된 것이다.

|

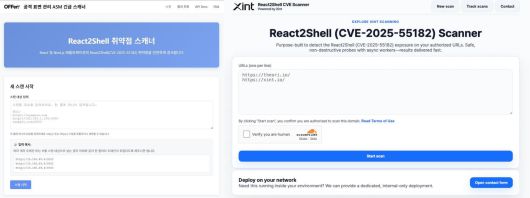

(왼쪽부터)엔키화이트햇 '리액트투쉘 취약점 스캐너', 티오리 '리액트가드'. /각 사 제공 |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

◇ 국내 보안업계 선제 대응… “최신 패치 적용” 당부

국내 보안업계는 피해 확산을 막기 위해 선제 대응에 나서고 있다. 한국인터넷진흥원(KISA)은 지난 5일 ‘리액트 서버 컴포넌트 보안 업데이트 권고’를 통해 최신 패치 적용을 당부했다. 이어 KISA C-TAS를 통해 지난 8일 국내 인텔리전스 및 KISA 내부 탐지 시스템을 이용해 확보한 공격 IP 리스트를 공개했다. 랜섬웨어 감염 및 자료 유출 등 피해가 생길 경우 신속하게 침해사고 신고를 해 달라고 요청했다.

국내 보안사들은 긴급 패치 버전 혹은 무료 진단 서비스를 배포하고 있다. 티오리는 웹서버가 리액트투쉘 취약점에 노출됐는지를 확인할 수 있는 진단 도구인 ‘리액트가드(ReactGuard)’를 공개했다. 이 도구는 웹사이트 주소만 입력하면 해당 서버가 취약한지 자동으로 점검해 준다. 설치 과정이 필요 없고 서버 내부 동작을 변경하지 않는 비파괴적 진단 방식을 채택해 안전성을 확보했다. 또 외부에 노출되지 않은 사내망 환경에서 진단이 필요한 기업을 위해 전용 솔루션도 제공된다.

파이오링크는 지난 5일 자사 웹방화벽 ‘웹프론트-K’(WEBFRONT-K)용 전용 탐지·차단 시그니처를 긴급 배포했다. 파이오링크는 웹프론트-K의 긴급 시그니처 적용을 통해 비정상 RSC 요청 탐지와 악성 페이로드 차단 등 실시간 방어 기능을 제공, 고객사가 패치를 적용하기 전이라도 즉각적 보호가 가능하다. 또 파이오링크 산하 사이버위협분석팀도 고객사의 취약점 영향을 빠르게 확인할 수 있는 점검 스크립트를 배포했다.

보안업계 관계자는 “웹 개발 환경이 오픈소스 중심으로 급변하면서, 하나의 취약점만으로도 웹서비스 전반에 심각한 타격을 줄 수 있는 구조가 됐다”며 “리액트투쉘은 단순한 개별 취약점이 아니라 전 세계 서비스 운영자들에게 개발·운영 구조 전반에 대한 보안 점검을 요구하고 있다”라고 말했다.

김수정 기자(revise@chosunbiz.com)

<저작권자 ⓒ ChosunBiz.com, 무단전재 및 재배포 금지>

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.