|

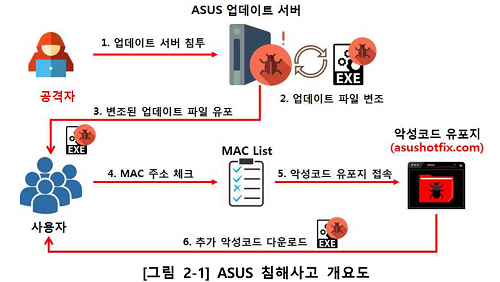

[디지털데일리 홍하나기자] 지난 3월, 대만 PC 공급사인 에이수스(ASUS)의 소프트웨어(SW) 업데이트 시스템이 해킹당하면서 공급망 공격이 발생한 사실이 알려졌다. 이 해킹으로 전세계적으로 총 100만대 이상의 PC가 악성코드에 감염된 것으로 추정된다.

국내에서도 공급망 공격 사례가 발견되고 있다. 공격자들은 지난 2011년부터 국내 기업들을 대상으로 SW 개발환경 침투, 업데이트 서버 해킹 등을 통해 공급망 공격을 진행했다. 지난해에도 두차례 공급망 공격이 발생했다. 한국인터넷진흥원(KISA)의 조사 결과, 공격자들은 악성코드 제작단계부터 특정 회사를 대상으로 정밀하게 악성코드를 제작하는 것으로 나타났다.

19일 과학기술정보통신부와 KISA는 '공급망공격 사례 분석 및 대응방안 보고서'를 통해 이러한 내용의 공급망 공격 유형과 사례에 대해 소개했다.

공급망 공격이란 정상 SW를 개발해 배포하는 과정에서 취약한 업데이트 서버나 개발자 PC 등에 침투해 SW를 변조, 악성코드를 유포하는 해킹 기법이다. 한 번에 수많은 PC를 대상으로 공격을 수행할 수 있어 파급력이 크다.

공급망 공격에는 개발환경 침투, 업데이트 서버 침투 전략이 주로 사용된다. 두 공격 모두 고도의 기술과 상당한 기술이 소요된다. 하지만 대량의 악성코드를 짧은 시간동안 은밀하게 유포할 수 있는 최적의 방법으로 손꼽힌다.

실제로 지난해 9월 국내 한 기업의 업데이트 서버를 해킹하기 위한 시도가 탐지됐다. E사를 상대로 공격 시도가 있었던 것은 'SW 업데이트 파일 배포 서버'다. 분석을 통해 나온 서버 내 악성코드 유형과 공격자 IP가 앞서 발생한 D사 침해사고 공격에 사용된 IP와 동일했다.

같은 해 7월 국내 솔루션 개발 업체 D사는 자사 제품을 사용 중인 고객으로부터 해킹 사실을 신고 받았다. 고객 PC에서 이상행위가 발생한 것. 점검결과 원격접속 솔루션을 업데이트하는 과정에서 악성코드가 설치됐다.

공격자는 D사 SW 테스트 계정을 탈취해 개발팀장 PC로 침투했다. 이후 원격제어 악성코드 설치 및 업데이트 파일을 변조해 특정 고객사를 대상으로만 최종 페이로드를 배포한 것으로 드러났다.

KISA는 '공격자들은 제작단계부터 특정 회사를 타겟으로 정밀하게 악성코드를 제작한다'며 '1차 악성코드를 불특정 다수에게 대량 유포한 후 감염된 PC 가운데 원하는 기업만 선별해 최종 악성코드를 실행'한다며 금전이 아닌 기업 '내부정보 유출'이 목적이라고 설명했다.

특히 '최근 공급망 공격자들은 소수 PC만 최종적으로 감염시켜 작전을 은밀하게 오래 수행한다'며 '유효한 인증서로 서명된 악성코드를 활용하는 등 탐지 회피 기법에 능해 고도화되고 지능적으로 공격을 수행한다'고 전했다.

대응방법에 대해서는 ▲인증서 및 개발 시스템 관리 ▲업데이트 체계 관리 ▲침해사고 대응체계 마련 등을 권고했다.

다만 원천 차단은 힘들다. KISA 측은 '공급망 공격은 고도의 기술이 적용돼 분석, 선제적 대응이 난해하다'며 '업데이트 서버를 통해 정상적인 방법으로 악성코드가 유입되므로 보안담당자 또한 악성코드 탐지를 위한 리소스가 많이 투입된다'고 밝혔다.

<홍하나 기자>hhn0626@ddaily.co.kr

- Copyright ⓒ 디지털데일리. 무단전재 및 재배포 금지 -

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.