|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

사람들은 장치에 비트로커가 있는지를 까먹는 경우가 많다. 패치할 때 비트로커는 일반적으로 조용하며 패치 과정과 간섭을 일으키지 않는다. 비트로커는 너무 조용하게 설계되어 어떤 기기에 활성화되어 있는지 잊어버릴 수도 있다.

마이크로소프트는 최근 앞으로 SCCM(System Center Configuration Manager)과 인튠(Intune)에 비트로커를 추적하고 관리하는 고급 관리 툴을 추가할 것이라고 발표했다. 한편, 어떤 장치에 비트로커가 있는지 파악하기 위해 네트워크 목록을 만들려면 무엇을 할 수 있을까. 할 수 있는 일이 무궁무진하다.

파워셸을 사용해 비트로커 지원 장치 찾기

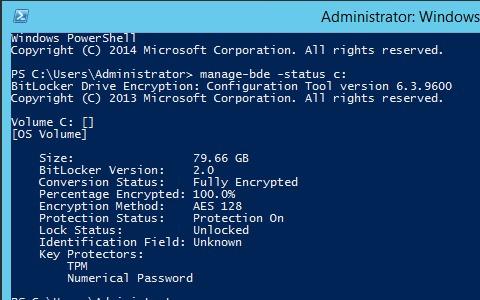

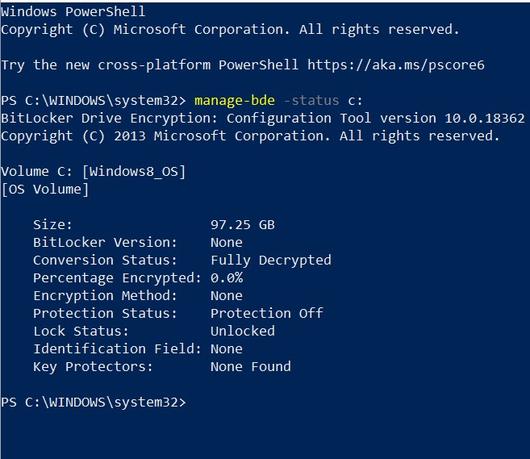

파워셸부터 시작하자. manage-bde -status c: 명령은 장치에서 비트로커가 활성화되어 있는지 보여준다. |

장치에 비트로커가 없다면 드라이브가 완전히 복호화되어 있다고 보여줄 것이다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

비트로커가 원격으로 활성화되어 있는지 파악하고 싶다면 명령에 컴퓨터의 이름을 추가한다. manage-bde -status -computername **computername**

비트로커가 활성화된 여러 개의 장치 찾기

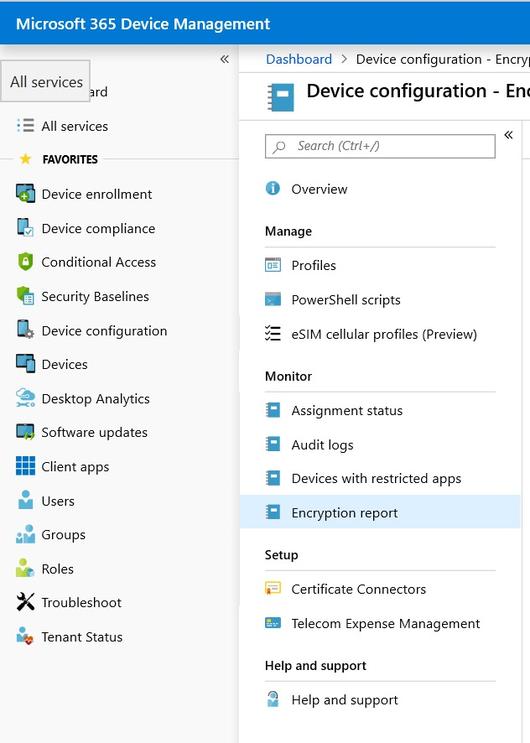

한 번에 하나 이상의 컴퓨터를 검토하고 싶다면 어떨까? 애저AD나 인튠을 사용해 상태를 검토한다. 인튠으로 등록된 장치의 경우 인튠 인크립션 보고서를 사용해 상태를 파악한다. 인튠 포탈에 로그인하고 “장치 구성(Device Configuration)”으로 이동한 후 “모니터(Monitor)” 아래에서 “암호화 보고서(Encryption report)”를 선택한다. |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

이 보고서에는 암호화가 활성화된 컴퓨터, 운영체제, 운영체제 버전, TPM 버전, 암호화 준비도, 암호화 상태, 시스템에 할당된 사용자 원이름에 대한 개요가 제공된다.

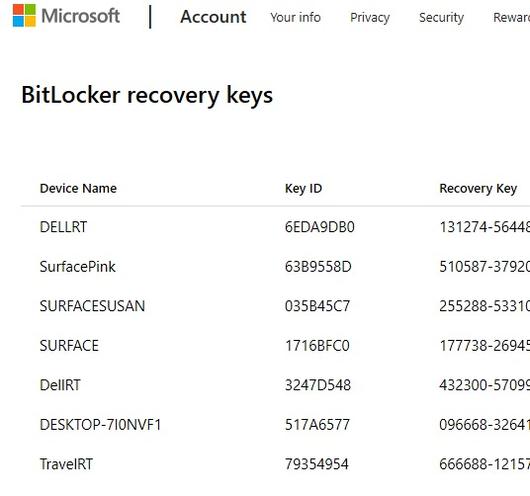

비트로커 복구 키 관리하기

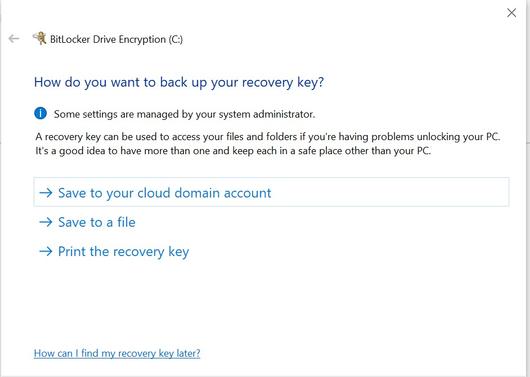

비트로커 복구 키 관리는 대형 조직, 특히 이것들을 안전하게 보관할 수 있는 능력과 관련된 경우가 많다. 애저 AD로 시스템에 접속한 경우 비트로커 암호화 프로세스를 스스로 관리한다 하더라도 사용자는 암호화 프로세스 시작 시 비트로커 자격 증명을 저장하라는 메시지를 보게 된다. 복구 키를 인쇄해 파일에 저장할 수 있으며 복구 키를 클라우드 도메인 계정에 자동으로 저장하는 것이 가장 좋다. 복구 키가 백업되면 드라이브에 문제가 발생한 경우 비트로커가 적용된 장치를 복구할 수 있다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

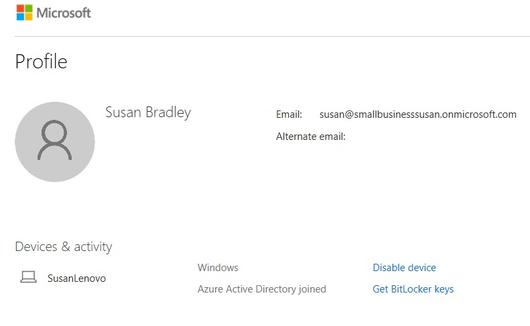

서피스 장치에 마이크로소프트 계정을 추가하고 복구 문제가 발생한 적이 있다면 서피스 장치가 비트로커 복구 키를 마이크로소프트 계정에 자동으로 백업한다는 사실을 알고 있을 것이다. 비트로커 복구 키는 다양한 방법으로 찾아 액세스할 수 있다. 시스템이 마이크로소프트 계정으로 로그인하는 경우 장치 정보 아래에서 비트로커 복구 키를 찾는다. 다른 장치를 사용해 마이크로소프트 지원 계정에 로그인한다. 비트로커 복구 키 목록이 표시된다.

|

부팅 프로세스 중 드라이브를 위한 복구 키를 제공해야 하는 경우 다른 장치를 이용해 로그인하고 마이크로소프트 계정 자격 증명으로 나열된 장치 복구 키 웹사이트에 로그인하며 복구 키를 복사하고 키를 비트로커 복구 키 창 프로세스에 입력한다.

장치가 애저 AD에 연동되어 있는 경우 애저 AD 세션에 연동된 장치 정보에서 비트로커 복구 키를 찾는다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

애저 AD에 대한 액세스가 없다면 구내 액티브 디렉터리를 사용해 비트로커 복구 키를 관리할 수 있다. 서버 2012 이상을 사용하는 경우 비트로커 복구 키 관리 기능이 기본으로 활성화되어 있다. 복구 키를 확인하려면 BLDEA(BitLocker Drive Encryption Administration) 유틸리티를 활성화한다. 액티브 디렉터리 스키마의 이전 버전은 추가적인 구성이 필요했다.

모바일 데이터 영역에서는 장치를 암호화하는 것이 핵심이다. 노트북을 도난 당한 경우 공격자가 드라이브의 정보를 판독하기 위해 비밀번호 재설정 또는 하드 드라이브 제거를 시도한다면 공격자가 암호화된 디스크의 정보를 판독할 수 없도록 비트로커가 차단한다.

비트로커는 데이터를 보호하기 위한 안전한 툴 중 하나에 불과하다. 비트로커 복구 키 관리를 위해 마이크로소프트 계정이나 애저 AD 계정을 사용하는 경우 훨씬 쉽고 사용자 친화적이다. 기존 비트로커 관리 프로세스를 검토하고 더욱 효율적이고 쉽게 관리하기 위해 간소화할 수 있는지 파악해 보자. editor@itworld.co.kr

Susan Bradley editor@itworld.co.kr

저작권자 한국IDG & ITWorld, 무단 전재 및 재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.