보안 전문 기업 이스트시큐리티은 지난해 4분기 꾸준히 유포가 진행됐던 이모텍 악성코드가, 잠시간의 휴식기를 가진 후 지난14일부터 또다시 본격적으로 유포되고 있다고 22일 밝혔다.

|

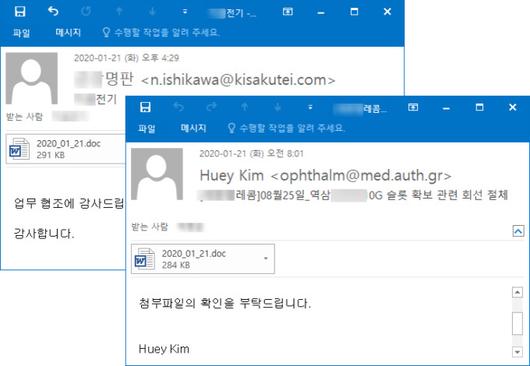

이번에 발견된 이모텟 악성코드 역시 기존에 발견되었던 것과 유사하게 메일 수신자가 첨부된 문서 파일을 열어보도록 유도하기 위해, 다양한 국내 기관과 기업 정보를 사칭해 업무공유 및 지원요청, 청구서, 견적서 등의 한글로 작성된 이메일을 발송하는 유포 방식을 사용하고 있다.

특히 이번 공격은 기업에서 업무 편의를 위해, 동일한 메일을 조직 구성원이 함께 수신할 수 있도록 해주는 '그룹메일'을 타깃으로 하고 있어 더욱 주의가 요구된다.

수신자가 'doc' 문서 파일을 열어보고 매크로 기능을 활성화한다면, 악성 파일에 포함되어 있던 파워셸 코드가 실행되며 공격자가 세팅한 C&C 서버에 접속하여 이모텟 악성코드를 내려받게 된다.

사용자 PC에서 실행된 이모텟은 자가복제 및 자동실행 등록을 해 ▲사용자 PC 정보 탈취 ▲추가 악성코드 다운로드 ▲백도어 역할 등의 악성 행위를 수행하게 된다.

문종현 ESRC 센터장 이사는 "기업에선 이러한 이모텟 악성코드 감염이 기업 내부 정보 유출 및 2차 공격으로 이어질 위험성이 높으므로, 출처가 불분명한 메일에 포함된 첨부파일과 링크에 대한 접근은 최대한 삼가해야 한다"며 "특히 기업 그룹 메일 수신자에 대한 집중 모니터링이 필요하고, 검증되지 않은 파일은 실행 전 반드시 신뢰할 수 있는 백신 프로그램을 통해 악성 여부 검사를 수행해야 한다"고 당부했다.

swiss2pac@newspim.com

저작권자(c) 글로벌리더의 지름길 종합뉴스통신사 뉴스핌(Newspim), 무단 전재-재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.