KAIST-경희대, 단 하나의 패킷으로 스마트폰 마비시키는 보안 취약점 찾아내

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

한국과학기술원(KAIST) 전기및전자공학부 김용대 교수팀은 경희대 박철준 교수팀과 공동연구를 통해 해당 보안 취약점은 스마트폰 통신을 마비시킬 수 있고, 잠재적으로 원격코드 실행(RCE)으로 이어질 수 있다는 점에서 심각하다고 25일 밝혔다.

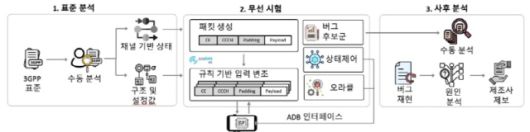

연구팀은 자체 개발한‘LLFuzz(Lower Layer Fuzz)’ 분석 프레임워크를 활용해 애플, 삼성전자, 구글, 샤오미 등 글로벌 제조사 상용 스마트폰 15종 대상으로 실험을 수행해 총 11개 취약점을 찾았다. 이중 7개는 공식 일반적 취약점 및 노출(CVE) 번호를 부여받아, 제조사는 보안패치를 적용했다. 그러나 나머지 4개는 공개되지 않은 상태다.

연구팀은 제조사들이 소홀히 다뤄온 이동통신 하위계층의 오류 처리 로직을 집중적으로 분석했다. 해당 취약점은 통신 모뎀의 하위계층(RLC, MAC, PDCP, PHY)에서 발생했으며, 이들 영역은 암호화나 인증이 적용되지 않는 구조적 특성 때문에 외부 신호 주입만으로도 동작 오류가 유발될 수 있었다.

취약점은 스마트폰 핵심 부품인 ‘모뎀 칩’에서 발견됐다. 이 칩은 전화, 문자, 데이터 통신 등을 담당하는 핵심 부품이다. 문제가 된 모뎀 칩(통신용 부품)은 프리미엄 스마트폰뿐 아니라 저가형 스마트폰, 태블릿, 스마트 워치, 사물인터넷(IoT) 기기까지 포함되는 확산성으로 인해 사용자 피해 가능성이 광범위하다.

또한, 연구팀은 시험적으로 5G 취약점 또한 하위계층에 대해 테스트해 2주만에 2개 취약점을 찾았다. 5G에 대한 취약점 검사가 전반적으로 진행되지 않았던 것을 고려하면 베이스밴드 칩의 이동통신 하위계층에는 훨씬 더 많은 취약점이 존재할 수 있다.

김용대 교수는 “스마트폰 통신 모뎀 하위계층은 암호화나 인증이 적용되지 않아, 외부에서 임의의 신호를 전송해도 단말기가 이를 수용할 수 있는 구조적 위험이 존재한다”며 “이번 연구는 스마트폰 등 IoT 기기의 이동통신 모뎀 보안 테스팅의 표준화 필요성을 입증한 사례”라고 말했다.

전기및전자공학부 박사과정 투안 딘 호앙(Tuan Dinh Hoang) 학생이 제1저자로, 연구 결과는 사이버보안 분야 세계 최고 권위 학회 중 하나인 유즈닉스 시큐리티(USENIX Security) 2025에서 오는 8월 발표될 예정이다. 이번 연구는 과학기술정보통신부 재원으로 정보통신기획평가원 지원을 받아 이뤄졌다.

- Copyright ⓒ 디지털데일리. 무단전재 및 재배포 금지 -

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.