이달 초 보안 전문가 트로이 헌트가 해브 아이 빈 폰드(Have I Been Pwned)와 폰드 패스워드(Pwned Passwords) 데이터베이스에 약 20억 개의 고유 이메일 주소와 13억 개의 고유 비밀번호를 추가했다. 신시언트(Synthient)가 수집한 이번 정보는 대규모 인증 정보 대입 공격용 데이터와 정보 탈취 악성코드가 개인에게서 훔쳐낸 정보를 기반으로 구성됐다.

피해 규모가 매우 방대해, 해브 아이 빈 폰드 구독자에게 전달되는 알림은 여러 차례에 걸쳐 순차적으로 발송됐다. (이 서비스는 무료이며, 웹사이트 검색창에 이메일 주소를 입력한 뒤 결과가 나타나기 전에 표시되는 알림 받기 버튼을 클릭하면 된다.)

이번 데이터에는 여러 특이점이 포함됐고, 세부 내용은 헌트가 남긴 블로그 게시글에서 확인할 수 있다. 최근 사용자 질문이 늘어난 상황과 함께 이 정보가 더해지면서 온라인 보안에서 ‘올바른 조치’에 대한 조언을 새롭게 정리했다. 다음은 현 시점에서 추천하는 보안 조치다.

계정마다 서로 다른 이메일 주소 사용하기

여러 계정에서 동일한 이메일 주소를 로그인 정보로 사용하면 공격자가 접근을 시도하기 쉬워진다. 공격자는 확보한 이메일 주소와 사용자의 기존 비밀번호를 조합해 다양한 사이트에서 접근을 시도한다.

이러한 인증 정보 대입 공격이 자주 성공하는 이유는 많은 사용자가 비밀번호를 재사용하기 때문이다. 이 문제를 피하는 가장 효과적인 방법은 계정마다 서로 다른 이메일 주소를 사용하는 것이다.

과거에는 새로운 이메일 주소가 필요할 때마다 실제 이메일 계정을 새로 만들어야 했지만 지금은 그렇지 않다.

|

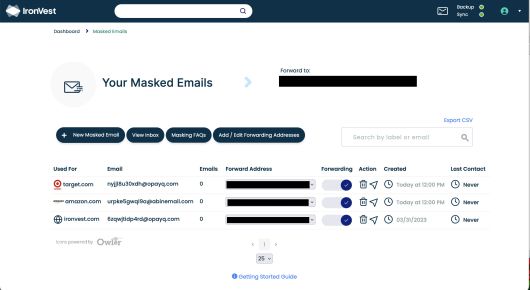

계정마다 마스킹된 이메일을 생성하면 실제 이메일 주소가 외부에 노출되지 않는다.Michael Ansaldo |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

현재는 이메일 별칭(마스크 이메일) 기능을 이용하면 된다. 외부에서는 서로 다른 이메일 주소처럼 보이지만, 사용자는 원하면 모든 메시지를 한곳에서 받을 수 있다. 별칭은 지정한 실제 주소로 이메일을 전달하는 방식으로 작동한다.

가장 기본적인 별칭은 이메일 계정명 뒤에 추가 텍스트를 붙이는 방식이다. (예 : samplemail+문자열@domain.com) 이 방식은 지메일, 프로톤 메일(Proton Mail) 등이 지원한다.

프라이버시를 강화하려면 전용 마스크 이메일을 사용해 실제 이메일 주소를 완전히 숨길 수 있다. 예를 들어 samplemail@domain.com이라는 실제 주소를 보호하기 위해 무작위 문자열로 구성된 sample.word0000@domain.com, 19xij3900x9@domain2.com 같은 별칭을 생성하는 방식이다.

|

패스트메일(Fastmail)은 마스킹 기능을 자체 제공한다.PCWorld |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

프로톤 메일, 패스트메일, 아이클라우드 메일(iCloud Mail) 등은 마스킹 기능을 기본 제공한다. 이미 사용하는 이메일 주소를 유지하고 싶다면 Mozilla Relay, SimpleLogin 같은 독립형 서비스도 활용할 수 있다.

기본적인 +문자열 방식도 공격자가 사용자의 계정별 로그인 정보를 추정하기 어렵게 만드는 데 도움이 된다. 단, 웹사이트 이름과 쉽게 연관되는 문자열은 피해야 한다. 예: Target.com에서 +target 사용은 부적절하다.

오늘날에는 보안과 프라이버시를 동시에 확보하는 방식이 가장 안전하다. 공격자가 이메일 주소를 기반으로 개인 프로필을 구성해 보다 정교한 피싱 공격을 제작하는 일을 어렵게 만들기 때문이다. 따라서 높은 익명성을 제공하는 마스킹 서비스를 사용하는 것이 바람직하다.

오래된 비밀번호 변경하기

헌트가 비밀번호 데이터를 정리하는 과정에서 여러 사용자로부터 “유출된 비밀번호가 10~20년 전에 만들었던 것 같다”는 응답을 받았다고 언급했다.

해당 비밀번호의 특징은 다음과 같다.

• 길이가 매우 짧음(약 8자)

• 기존 비밀번호 뒤에 느낌표 두 개를 붙이는 등 변형이라고 보기 어려운 수준의 단순 수정

|

bcrypt 10으로 해시한 비밀번호가 RTX 5090 GPU 여러 개를 이용한 공격에서 얼마나 빠르게 해독되는지 보여주는 예이다. 보호 수준이 낮으면 훨씬 더 빠르게 크랙된다.Hive Systems |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

비밀번호에 대한 ‘강도 기준’은 지난 10~20년간 급격히 변화했다. 오래된 비밀번호를 한 번도 변경하지 않았다면 반드시 지금 업데이트해야 한다. 짧은 비밀번호는 최신 컴퓨팅 성능 기준으로 매우 쉽게 뚫린다. 2005년 기준으로 ‘강력하다’고 평가받았던 p@$$word! 같은 문자 조합도 현재 기준에서는 취약하다.

또한 최근 각종 웹사이트 침해 사고가 빈번하기 때문에 대문자·소문자·숫자·특수문자 조합을 사용했다고 하더라도 약한 변형을 반복하거나 재사용했다면 이미 유출되었을 가능성이 있다.

사용하지 않는 계정이라도 약한 비밀번호를 그대로 두면 위험하다. 주소, 전화번호 등 저장된 개인 정보가 공격자에게 넘어가면 정교한 피싱 공격에 악용될 수 있다.

오래된 계정 정리 또는 삭제

개인 정보 유출 위험은 비밀번호뿐 아니라 계정 내에 남아 있는 데이터 자체에서도 발생한다. 거의 사용하지 않는 계정이 있다면 불필요한 개인 정보를 먼저 삭제해야 한다. 웹사이트가 공격을 받으면 비밀번호가 유출되지 않았더라도 저장된 정보가 그대로 털릴 수 있다.

|

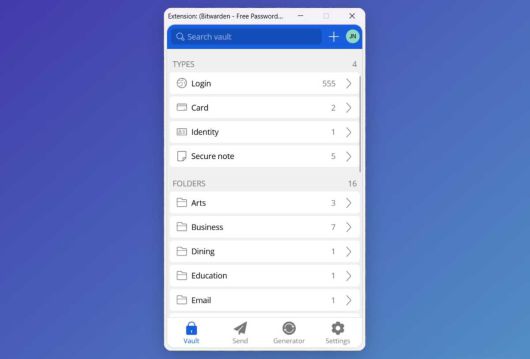

비밀번호 관리자는 비밀번호와 패스키뿐 아니라 주소와 결제 정보도 안전하게 관리한다.Jared Newman |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

쇼핑 계정에서는 신용카드 정보부터 삭제하는 것이 가장 기본적이다. 자동 입력 기능을 쓰고 싶다면 비밀번호 관리자에 저장하는 방식이 훨씬 안전하다. 이후 집 주소, 연락처, 기타 개인 정보도 삭제해 공격자가 사용자의 생활 패턴을 분석하거나 맞춤형 공격을 설계하는 일을 어렵게 만들어야 한다.

계정을 다시 사용할 계획이 없거나 사용 빈도가 매우 낮다면 계정을 완전히 삭제하는 것이 가장 안전하다.

패스키로 전환

최근 가장 적극적으로 강조되는 보안 조치는 패스키 기반 로그인 전환이다. 공격자가 이메일 주소와 오래된 비밀번호를 확보했다 해도 패스키 기반 보호 환경에서는 아무런 의미가 없다.

패스키는 비밀번호와 작동 방식이 완전히 다르며, 직접 탈취하거나 원격에서 악용하기 어렵다. 또한 패스키는 생성된 웹사이트에 종속된 형태로 작동해 다른 환경에서 사용할 수 없다.

|

PC에서는 윈도우가 패스키 저장 과정을 자동으로 안내한다.PCWorld |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

패스키가 적용된 계정은 인증 정보 대입 공격에 노출되지 않으며, 사용자가 실수로 피싱 사이트에 접근해도 패스키는 가짜 사이트에서 절대 작동하지 않는다.

일부 사이트는 패스키 단독 로그인을 아직 지원하지 않는다. 이런 경우 길고·고유하며·무작위 형태의 비밀번호로 변경한 뒤 비밀번호 관리자에 저장해야 한다. 또한 다중 인증을 반드시 활성화해야 한다.

가능한 사이트에서는 패스키를 사용하는 것이 가장 안전하다. 한 번 설정하면 신경 쓸 일이 없으며 자동으로 작동하기 때문이다.

dl-itworldkorea@foundryco.com

Alaina Yee editor@itworld.co.kr

저작권자 Foundry & ITWorld, 무단 전재 및 재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.