|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

[디지털데일리 홍하나기자] 지난주 국내에 대량 유포됐던 악성 이메일이 또 다시 대량으로 유포되고 있다.

보안 전문기업 이스트시큐리티(대표 정상원)는 국내 기업과 기관 종사자를 대상으로 악성코드가 포함된 이메일이 급속히 유포되고 있다고 19일 밝혔다.

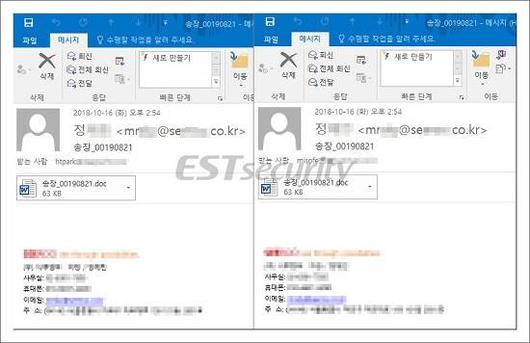

발견된 악성 이메일은 발신자로부터 발송되고 있다. '인보이스_xxxx', '송장_xxxx", temp_xxxx'등의 이름을 가진 MS워드(doc), 엑셀(xls) 문서 파일이 첨부되어 있다.

메일 수신자가 첨부된 파일을 열람하면, 문서를 정상적으로 보기 위해 MS워드나 엑셀 프로그램 상단에 표시된 보안 경고 창의 '콘텐츠 사용' 버튼을 누르도록 유도하는 안내가 보인다.

이때 '콘텐츠 사용' 버튼을 누르면 공격자가 사전에 삽입해 둔 매크로가 실행되고, 명령제어(C&C) 서버에 접속한다.

이후 마이크로소프트인스톨러(MSI)를 활용해 추가 악성코드를 사용자 PC로 수차례 다운로드 한 뒤, 최종 악성코드를 실행한다. 특히 이 과정에서 사용자 PC의 프로세스를 체크해 알려진 백신 프로그램이 실행되고 있을 경우, 백신 프로그램 프로세스 종료를 시도하는 특징도 있다.

최종으로 실행되는 악성코드에 감염될 경우 공격자가 사용자 PC를 원격제어할 수 있게 되며, 이 밖에도 사용자 정보 수집, 권한 상승 등 다양한 악성 기능을 수행하게 된다.

이스트시큐리티 시큐리티대응센터(ESRC)는 최종 실행되는 악성코드는 상업용 원격제어 프로그램의 유출된 소스 코드를 기반해 제작된 것으로 분석했다.

ESRC 센터장 문종현 이사는 '백신 탐지 우회를 위해 단계적으로 수차례 악성코드를 내려받아 최종 악성코드를 실행한 부분이, 지난주 국내에 대량 유포된 악성 메일과 일치하는 것으로 확인했다'라며 '다만 이번 공격은 유효한 디지털 서명을 도용해 포함하고 있고 IBM사의 보안 프로그램으로도 위장하는 등 윈도OS 보안 로직과 화이트리스트 기반 보안 솔루션을 효과적으로 우회할 수 있도록 기능이 강화되어, 더욱 큰 피해가 예상된다'고 말했다.

이어 문 센터장은 '출처가 불분명한 사용자에게서 온 이메일에 포함된 링크나 첨부파일을 열어보지 않는 것은, 갈수록 증가하고 있는 사이버 공격 피해를 예방할 수 있는 가장 기본적인 보안 수칙이다'고 강조했다.

현재 이스트시큐리티는 한국인터넷진흥원(KISA)과 신속히 협력해, 해당 악성코드의 명령제어 서버 차단과 긴급 모니터링 등 피해 규모 감소를 위한 조치를 진행하고 있다.

또한 보안 백신 프로그램 알약에서 공격에 사용된 악성코드를 탐지명 'Trojan.Downloader.W97M.Gen', 'Backdoor.Agent.RAbased', 'Trojan.Downloader.XLS.gen'으로 탐지 및 차단할 수 있도록 긴급 업데이트도 완료한 상태다.

<홍하나 기자>hhn0626@ddaily.co.kr

- Copyright ⓒ 디지털데일리. 무단전재 및 재배포 금지 -

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.