기술 지원 끝난 익스플로러 취약점 노려

|

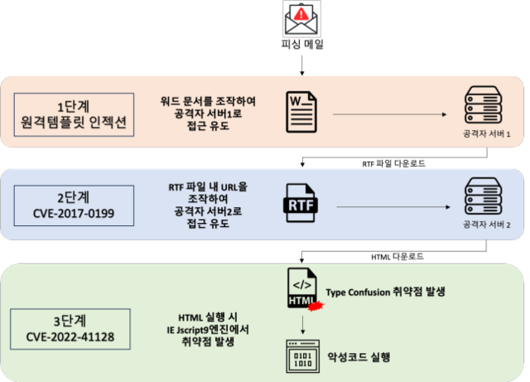

한국인터넷진흥원이 분석한 MS워드 파일을 통한 해킹 공격 단계. 한국인터넷진흥원 제공 |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

지난해 이태원 참사 이후 기승을 부렸던 '정부 보고서 위장 해킹'은 기술 지원이 끝난 익스플로러 스크립트 엔진(JScript9)의 취약점을 이용한 공격으로 밝혀졌다. 해커들이 사회적 재난, 사고 등에 대한 국민적 관심까지 악용한 사례여서 주의가 필요하다.

한국인터넷진흥원(KISA)은 27일 정부 보고서 위장 해킹 메일 공격에 대해 상세 분석한 결과를 발표했다. 지난해 이태원 참사 직후 행정안전부 홈페이지에 업로드된 중앙재난안전대책본부(중대본) 보고서로 위장한 '서울 용산 이태원 사고 대처 상황(06시)'이라는 제목의 MS워드 파일이 유포돼 사이버 공격에 대한 주의가 권고됐다.

KISA에 따르면 당시 해커 공격은 인터넷 익스플로러(IE)의 취약점을 악용해 총 세 단계에 걸쳐 이뤄졌다. 마이크로소프트(MS) 워드 등의 악성 문서 파일을 열람할 때 사용자 PC가 공격자 서버로 접속돼 악성 서식 파일(RTF)을 내려받고 이후 악성 서식 파일에 들어간 인터넷주소(URL)를 통해 공격자 서버에서 악성 HTML 파일을 추가로 내려받는 방식이다.

MS 워드의 운영사인 마이크로소프트는 해당 취약점을 확인해 지난해 11월 보안 패치를 발표했지만, KISA는 MS 오피스 등 일부 소프트웨어에서는 여전히 HTML 파일을 실행할 때 비슷한 상황이 발생할 수 있다고 경고했다.

KISA는 모든 소프트웨어를 상시 업데이트해 최신 버전을 유지해야 한다고 강조했다. 최광희 KISA 사이버침해대응본부장은 "국가적 재난 상황에서도 사이버 공격은 끊임없이 발생하고 있다"며 "앞으로도 사이버 위협 모니터링을 꾸준히 해서 사이버 공격의 선제적 대응에 힘쓰겠다"고 밝혔다.

김지현 기자 hyun1620@hankookilbo.com

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.