|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

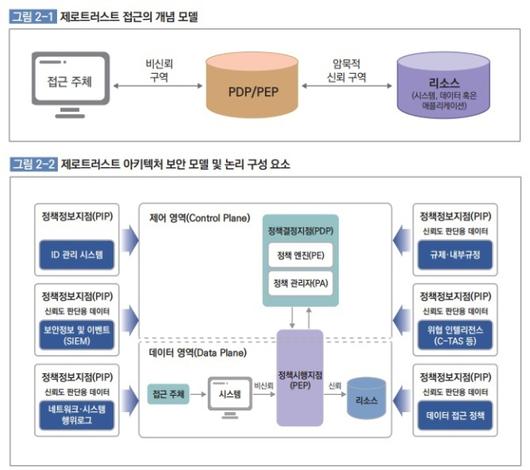

다만 일각에서는 개념적 측면에서 접근해온 제로트러스트 방법론이 여전히 이해하기 어렵다는 의견이 나온다. 구조(아키텍처) 측면에서 무엇이 필요한지 파악하기 어렵기 때문인데, 보안업계에서는 주축이 되는 '정책결정지점(Policy Decision Point·PDP)' 측면에서 접근하는 것이 기본이라고 말한다.

제로트러스트는 외부뿐만 아니라 내부에서도 위협이 발생할 수 있다고 보고, 구간별 정책과 솔루션 등 보초병을 세우는 일종의 방법론이다. 기존 경계 기반 보안과 달리, 접근 주체에 대해 네트워크 혹은 물리적 위치 만으로 신뢰를 부여하지 않겠다는 것이 취지다. 내부 임직원들이 기업 데이터를 외부로 유출하지 않도록 하고, 특정 정보에 접근하지 못하도록 사전에 차단하는 것 또한 제로트러스트의 취지이기도 하다.

이번 가이드라인은 기업망 보안 담당자가 리소스 접근 과정에서 개별 제어를 통해 접근 승인 여부를 결정해야 한다고 명시하고 있다. 이 과정에서 최종 접근 결정과 시행을 내리는 곳이 바로 PDP다. 논리적 구성 요소로 꾸려진 아키텍처 측면에서, PDP가 보초병 중 심판을 내리는 '대장' 역할을 하는 셈이다.

|

<이미지를 클릭하시면 크게 보실 수 있습니다> |

다만 제로트러스트 아키텍처가 신경망처럼 얽혀있다는 점을 고려했을 때, PDP 홀로 보안 체계를 완성할 수는 없다. 다양한 정책정보지점(Policy Information Point·PIP)을 갖추는 것이 시작이다. PIP는 접근 결정을 내리기 위해 정책 엔진에 입력하거나 정책 규칙으로 활용할 수 있는 정보를 제공하는 역할을 한다. 신뢰도 평가를 위한 데이터로는 사용자 아이디(ID)와 인증 상태, 네트워크 및 시스템 행위 로그, 위협 인텔리전스, 규제 및 내부 규정, 데이터 접근 정책, 보안정보및이벤트(SIEM) 시스템 등이 있다.

각 데이터 관리 영역에 특화된 국내 보안 기업들이 "자사 솔루션과 서비스로 제로트러스트를 완성할 수 있다"는 식의 마케팅 전략을 펼치는 이유도 여기에 있다. PIP는 일종의 제로트러스트 아키텍처 요소로, 정책결정을 내리기 위한 핵심 재료다.

재료가 마련된 뒤 PDP 영역으로 넘어가기 전, '문지기'와 같은 정책시행지점(Policy Enforcement Point·PEP)를 거쳐갈 필요도 있다. PEP는 정책 관리자와 통신하며 접근 요청을 포워딩하고, 업데이트된 정책을 수신하는 역할을 한다.

PIP는 재료 제공자, PEP는 문지기, PDP는 보초병들의 심판 역할을 하는 셈이다. PIP가 제로트러스트 구현에 필요한 손과 발이 되어 준다면, PEP를 넘어 PDP는 정책 최종 결정권을 갖춘 머리라고 해석하는 이들도 있다.

업계에서는 궁극적으로 PDP 영역에서 보안 정책이 작동할 수 있도록 하려면, 조직 차원에서 PIP와 PEP 재료가 충분히 마련돼야 한다는 이야기가 나온다. 이번 가이드라인을 필두로 내년 보안 컨설팅 사업에 관심을 보이는 기업이 늘어날 수 있다는 관측이 나오는 이유다.

다만 내년 경기 불황과 정국 변화가 예상되고 있어, 기대만큼 제로트러스트 추진력이 동력을 잃을 수 있다는 관측도 나온다. 다만 관련 기관 및 업계에서는 미국을 중심으로 제로트러스트가 보안 트렌드로 떠오른 만큼, 한국 또한 흐름에 지속 동참할 가능성이 좋다는 데 의견이 모이는 분위기다.

- Copyright ⓒ 디지털데일리. 무단전재 및 재배포 금지 -

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.