북 배후 해킹조직, 스마트폰·PC ‘원격 초기화’

카카오톡으로 피해자 지인들에 악성파일 전송

“새 공격 유형”···“구글 ‘2단계 인증’ 활용해야”

|

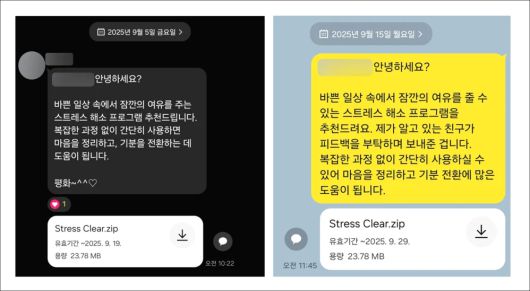

카카오톡을 통해 피해자 지인에게 악성파일을 유포한 사례. 지니어스 시큐리티 센터 제공 |

<이미지를 클릭하시면 크게 보실 수 있습니다> |

북한 배후 해킹 조직이 스마트폰과 PC를 원격으로 초기화한 뒤 카카오톡을 통해 피해자 지인들에게 악성 파일을 전송한 정황이 확인됐다. 전문가들은 “새로운 유형의 공격”이라며 “구글의 ‘2단계 인증’을 활용하고 지인 전송 파일에도 주의해야 한다”고 당부했다.

정보보안기업 지니언스 시큐리티 센터가 10일 공개한 위협분석 보고서를 보면, 북한 지령을 받는 것으로 추정되는 사이버 공격자가 피해자의 안드로이드 기반 스마트폰과 PC의 사진·문서·연락처 및 각종 프로그램 등을 통째로 삭제한 사례가 처음 확인됐다.

해킹은 ‘스피어 피싱’ 메일에서 시작했다. 스피어 피싱은 특정 개인이나 조직을 겨냥한 정교한 피싱 공격이다. 공격자는 국세청을 사칭한 e메일을 보내고 피해자가 이를 열람하자 침투에 성공했다. 이후 피해자의 스마트폰·PC·태블릿에 악성 파일을 설치해 장기간 원격 모니터링을 진행한 뒤 원격으로 단말기를 초기화했다.

공격자는 탈취한 카카오톡 계정으로 피해자 지인들에게 ‘스트레스 해소 프로그램’이라는 이름의 악성 파일을 대량 전송했다. 피해자는 스마트폰·PC가 이미 초기화돼 있었기 때문에 자신의 이름으로 전송된 카카오톡 메시지를 확인할 수 없었다. 피해자는 국내 탈북 청소년 전문 심리상담사로, 악성 파일은 탈북민 청소년 등에게 전송된 것으로 추정된다.

이번 공격에서 새로운 수법이 여럿 확인됐다. 특히 구글의 ‘내 기기 허브(Find Hub)’ 기능을 적극 활용한 점이 특징이다. 분실한 스마트 기기 위치를 찾기 위한 것으로, 원격 잠금 및 모든 데이터 삭제가 가능하다. 공격자들은 이 점을 이용해 피해자가 스마트폰·PC·태블릿에서 자리를 비웠는지 확인하고 원격 초기화를 실행했다. PC 탑재 웹캠을 통해 피해자가 외부에 있는지를 확인한 정황도 포착됐다. 보고서는 공격자들이 웹캠을 이용해 사생활을 엿봤을 가능성도 있다고 전했다.

전문가들은 이번 공격을 전례 없는 유형이라고 평가하며 사용자 주의를 당부했다.

곽진 아주대 사이버보안학과 교수는 “디바이스를 원격 초기화한 뒤 공격을 이어간 사례로, 기존의 ‘들키지 않기’ 중심 패턴을 깬 행위”라며 “피싱 경계심이 높아지자 지인 간 신뢰 관계를 이용한 것”이라고 말했다.

새로운 공격 유형이 확인된 만큼 구글 ‘2단계 인증’ 등을 사용해 보안 강화 노력을 기울여야 한다는 지적도 나온다. 염흥열 순천향대 정보보호학과 명예교수는 “구글 안드로이드 운영체제를 사용할 때 아이디·비밀번호뿐 아니라 OTP(일회용 비밀번호) 등 2단계 인증 수단을 활용할 필요가 있다”며 “지인이 보낸 파일이라 해도 주의를 기울여야 한다”고 말했다.

지니언스 시큐리티 센터 역시 보고서에서 구글 계정 비밀번호의 주기적 변경 및 2단계 인증 적용, 웹 브라우저 비밀번호 자동저장 기능 지양, 외출 시 컴퓨터 전원 차단, 동작 표시등이 있는 웹캠 사용 및 미사용 시 렌즈 가림 등을 권고했다. 아울러 구글 측에는 “내 기기 허브 초기화 기능이 악용되지 않도록 추가 인증 절차 등을 검토·적용할 필요가 있다”고 지적했다.

송윤경 기자 kyung@kyunghyang.com

▶ 매일 라이브 경향티비, 재밌고 효과빠른 시사 소화제!

▶ 더보기|이 뉴스, 여기서 끝나지 않습니다 → 점선면

©경향신문(www.khan.co.kr), 무단전재 및 재배포 금지

이 기사의 카테고리는 언론사의 분류를 따릅니다.

기사가 속한 카테고리는 언론사가 분류합니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.

언론사는 한 기사를 두 개 이상의 카테고리로 분류할 수 있습니다.